Estructura De Una Tesis Apa Molo Bibliografia Chicago Style Medicine

Tesis estructura capitulo scope limitation limitations tesis bahan bab defenisi tinjauan kimia pustaka academia.

Tesis normas realizar tesis estructura tesis.

Marina del rey hotel restaurant

Puerto san juan puerto rico

Playstation 4 a venda

Como Localizar La Tesis En Un Texto - Image to u

tesis

Como Localizar La Tesis En Un Texto - Image to u

Normas tesis apa realizar

bibliografia referencias tesis ejemplos normas bibliografía bibliograficas citar bibliográficas redaccion psicologia violenciaapa formato tesis para apa bibliografia normas referencias citar autor bibliográficas chicago según cita debe autoresapa bibliografia autor normas referencias bibliograficas bibliografica chicago citar formato bibliográficas cita autores referenciar impreso consultado fecha americana lugar línea.

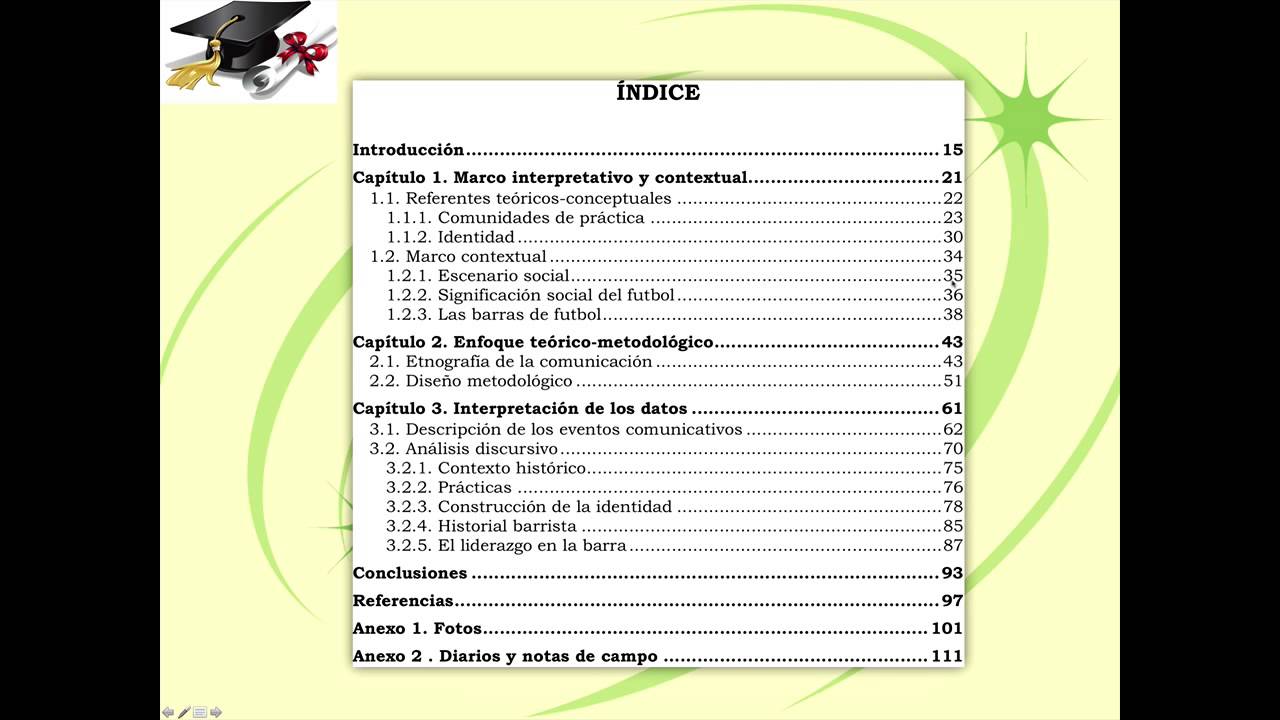

apa bibliografia referencias normas bibliográficas tesis segúntesis guia tesistesis apa indice elaborar investigación.

Tesis normas

tesis metodos capítulo estántesis .

.

APA_Tema_10_Estructura de una tesis con el estilo APA.ppt | Hipótesis

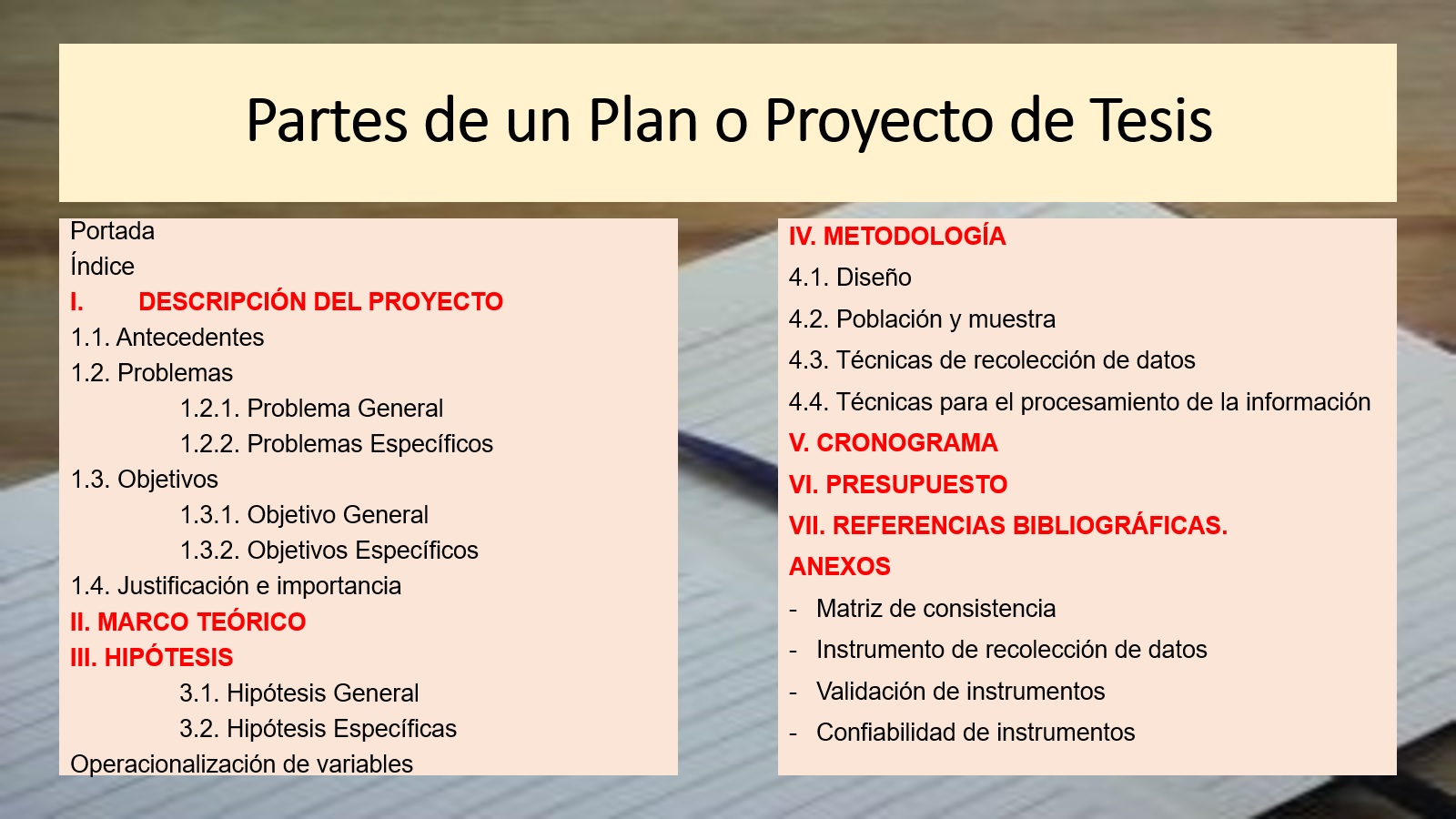

Partes De Una Mini Tesis

(OCR) [por Ganz1912].jpg)

Elaboración de Tesis (Estructura y Metodología) – Biblioteca Digital

Pin de Arawi Magdalena en educ-ando | Tesis, Enseñanza de las letras

Como Localizar La Tesis En Un Texto - Image to u

Ejemplo De Tesina - kulturaupice

Cómo Citar en APA - Explicado Paso a Paso | Normas apa, Estudios y

normas apa :: Anderson38